Шифрование с помощью GnuPG для пользователей

Я думаю, все вы знаете, что такое криптография и для чего она нужна. Обычно, когда начинают писать про криптографию, уходят в теоретические дебри математики, после чего остается вопрос «А что теперь с этим делать?» На самом деле сейчас существует достаточно большое количество программ, которые позволяют легко зашифровать вашу переписку или файлы, не сильно вдаваясь в подробности того, как это все работает.

Этот пост как раз и посвящен тому, как обычный пользователь может использовать шифрование на основе стандарта OpenPGP с использованием программ с открытым исходным кодом.

Термины и немного теории

Чтобы в дальнейшем было понятно, что мы делаем, давайте разберемся в терминах, которые будем использовать, что такое PGP, OpenPGP, GnuPG, какие программы мы будем использовать, и что они делают. На самом деле про каждый термин можно рассказывать долго, я опишу это в сжатом виде, достаточном для использования программ.

В дальнейшем мы будем обозначать участников передачи сообщений так, как это предложил Рон Ривест (один из авторов алгоритма RSA) в 1978 году. Для наглядности, чтобы не писать, что некто A должен передать сообщение некоему B, он дал этим A и B имена соответственно Alice и Bob. В русскоязычных статьях Alice обычно называют Алисой (правильно, конечно, было бы ее называть Элис, но Алиса тоже начинается на букву А), а Bob остается Бобом. Как правило, Алиса передает сообщение Бобу, а Боб его расшифровывает. В принципе, есть совсем русифицированные криптографические имена, когда Антон передает сообщение Борису, но в этом посте пусть фигурируют Алиса и Боб. Кроме них есть еще несколько героев, например, зловредная Ева (Eve), имя которой получилось от слова eavesdropper — подслушивающий. Как вы понимаете, Ева пытается прочитать сообщение, которое Алиса посылает Бобу. В русскоязычной версии Ева стала Зиновием (от слова Злоумышленник). Есть еще множество подобных персонажей, каждому из которых отведена своя роль, но мы здесь ограничимся Алисой, Бобом и Евой, которая у нас будет фигурировать незримо.

В данном посте упор будет сделан на шифрование с открытым ключом, которое также называется асимметричным шифрованием. Попытаюсь на пальцах объяснить, в чем его суть. Многие века, вплоть до 70-ых годов прошлого века, для шифрования и расшифровки использовался единый ключ (это может быть ключевая фраза, комбинация деталей шифровальной машины и т.п.), который должен был быть известен, и тому, кто шифрует сообщение, и тому, кто его должен прочитать. Это так называемое симметричное шифрование. Основная проблема в нем — обмен ключами. Как Алисе и Бобу договориться о том, какой будет ключ? Самый надежный вариант — встретиться и выбрать этот ключ. Но это не удобно во времена интернета, когда Алиса и Боб могут находиться в разных концах мира. Просто переслать ключ они друг другу не могут, потому что их переписку может читать Ева.

Решение было найдено в 70-ых годах прошлого века, не буду вдаваться в подробности, о которых много уже понаписано (например, это очень популярно рассказывается в Книге шифров). Если в двух словах, то современные алгоритмы шифрования стали использовать другую технику, когда для шифрования и расшифровки используются разные ключи. И Алиса, и Боб имеют два ключа. Первый ключ открытый, который они могут спокойно рассылать по почте и оставлять его везде в интернете, и не беспокоитсья о том, что Ева этот ключ узнает. Другой ключ закрытый, его нужно держать в секрете и беречь от Евы. Итак, Алиса знает открытый ключ Боба. Именно с помощью этого ключа Алиса и шифрует сообщение. Вся хитрость несимметричного алгоритма заключается в том, что зашифровав сообщение с помощью открытого ключа Боба, Алиса сама уже не сможет расшифровать это сообщение, его сможет прочитать только Боб с помощью своего закрытого ключа, который он хранит в секрете. Строго говоря, если Боб не собирается слать сообщения Алисе, то ему открытый ключ Алисы и не нужен. Это и есть несимметричный алгоритм.

PGP. Сокращение от слов (Pretty Good Privacy, достаточно хорошая секретность). Именно так называлась программа, которая была написана Филиппом Циммерманном в 1991 году. Она была предназначена для удобного шифрования данных. У этой программы довольно сложная судьба, за нее Циммермана пытались судить в США, программу перекупали друг у друга разные фирмы, в данный момент PGP принадлежит фирме Symantec, и PGP является коммерческой программой.

Изначально PGP умел только шифровать симметричным алгоритмом, но теперь PGP — это не только шифрование с открытым ключом, шифрование в ней — это заключительный этап обработки данных. До этого данные могут быть сжаты, зашифрованы алгоритмом с симметричным ключом, и затем уже происходит шифрование с открытым ключом. Причем, на каждом этапе могут использоваться различные алгоритмы. Более того, тот алгоритм, который будет использоваться в дальнейшем, может использовать для шифрования несколько открытых ключей таким образом, что зашифрованное сообщение смогут прочитать несколько человек (как вариант, Алиса может зашифровать сообщение используя открытый ключ Боба и свой открытый ключ, тогда она сама тоже сможет расшифровать посылаемое сообщение). Другой интересной особенностью является то, что сгенерированные ключи могут иметь срок годности, после которого они считаются недействительными.

Итак, PGP — это коммерческая программа, но пока этой программой владел Циммерман и фирма PGP, Inc. (затем PGP, Inc. поглотит фирма McAfee, которая тогда называлась Network Associates, Inc), они предложили стандарт OpenPGP (RFC 4880 и предыдущая его версия RFC 2440), который описывает то, как работает PGP для того, чтобы сторонние программисты могли бы создавать свой софт, совместимый с PGP.

Кроссплатформенная реализация с открытым кодом стандарта OpenPGP называется GnuPG. Самое интересное, что изначально GnuPG начал писать немецкий программист Вернер Кох, а потом немецкое министерство экономики и технологий профинансировало портирование GnuPG под Windows (gpg4win).

GnuPG может использовать меньшее количество алгоритмов по сравнению с PGP, так как в GnuPG реализованы только те алгоритмы, на которые нет каких-либо патентных ограничений, хотя некоторые запатентованные алгоритмы можно подключать как дополнительные модули.

Практика

Итак, с терминами мы разобрались. Давайте теперь посмотрим, что должны делать Алиса и Боб, чтобы безопасно посылать друг другу сообщения, не опасаясь любопытной Евы.

Как я уже писал, мы (от лица Алисы и Боба) будем использовать свободную реализацию стандарта OpenPGP — GnuPG. Для демонстрации Алиса будет использовать реализацию GnuPG под Windows (для повторения примеров качайте полную версию), а Боб — под Линукс. Так как GnuPG — это набор консольных утилит, то для простого пользователя проще воспользоваться какой-нибудь графической оболочкой над ней, в данном посте это будет кроссплатформенная программа Kleopatra, которая входит в том числе и в Windows-версию GnuPG.

GnuPG под Windows ставится очень просто, запускаем инсталлятор, а дальше Next->Next->Next… Под Линукс программа ставится еще проще, например, под Ubuntu просто выполняем команду:

sudo apt-get install kleopatra

а дальше все необходимое само скачается и установится.

На некоторых шагах поведение Kleopatra под Windows и Линукс может отличаться, но не значительно.

Генерация ключей

Первое, что нужно сделать Алисе и Бобу — это сгенерировать себе по паре ключей (открытый + закрытый). Вообще-то в дальнейших примерах сообщения будет слать только Алиса, поэтому пару ключей нужно создавать только Бобу, но так как у нас Алиса работает под Windows, то я покажу процесс генерации ключей на ее примере, чтобы это было ближе к большинству читателей.

Алиса запускает Kleopatra и видит главное окно программы:

В большой таблице, которая на этом скриншоте пустая, отображаются известные программе ключи (свои и чужие открытые)

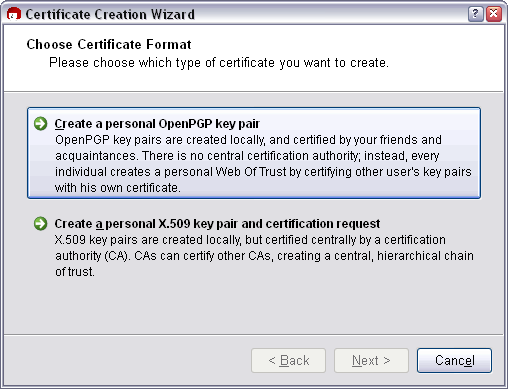

Ключи в программе называются сертификатами. Чтобы создать новую пару ключей она выбирает пункт меню File -> New Sertificate…, появится окно, показанное на следующем скриншоте:

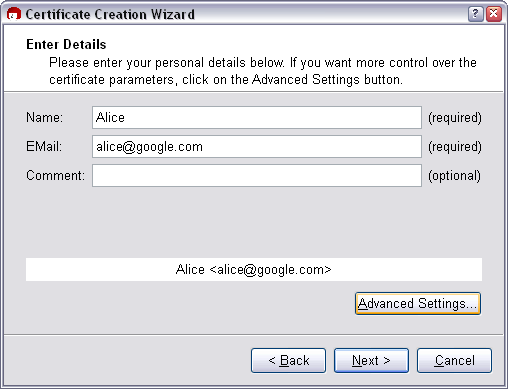

Нас в данный момент будет интересовать работа по стандарту OpenPGP, поэтому нужно нажать верхнюю кнопку и перейти в окно, где надо заполнить информацию о владельце ключа:

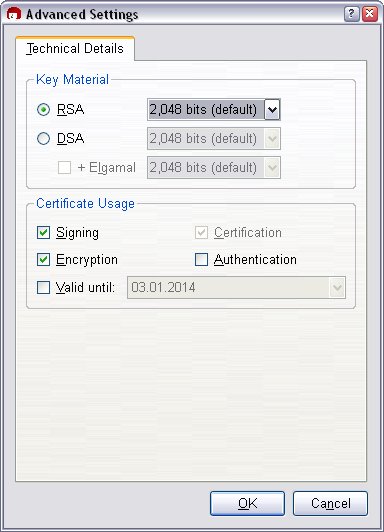

В принципе, можно нажимать кнопку Next, но любопытные могут заглянуть в настройки сертификата:

Настройки по умолчанию сейчас нас устроят. Ключ будет создаваться для алгоритма RSA с разрядностью 2048 бит, на данный момент это считается устойчивый ко взлому ключ. Этот ключ можно будет использовать для шифрования (Encryption) и для электронной подписи (Signing). Срок годности ключа ограничивать не будем, а если надо, чтобы сертификат «протух» после определенной даты, то надо установить галку Valid until и установить до какой даты ключ будет действовать.

Электронная подпись выходит за рамки этого поста, но пару слов все-таки о ней скажу. По сути это шифрование наоборот. Представьте, что открытый и закрытый ключ поменяли местами. Алиса шифрует текст с помощью своего закрытого ключа и оставляет это сообщение где-то в интернете вместе с открытым ключом, с помощью которого любой может расшифровать ее сообщение. Таким образом получается, что если расшифровать сообщение Алисы удалось, значит оно было подписано ее закрытым ключом, следовательно это сообщение оставила именно Алиса, а не кто-то другой. Правда, здесь возникает проблема подтверждения публичного ключа, что это именно ключ Алисы. Для этого служат различные сервисы сертификации, с помощью которых можно проверить, кому принадлежит тот или иной ключ, который у них зарегистрирован.

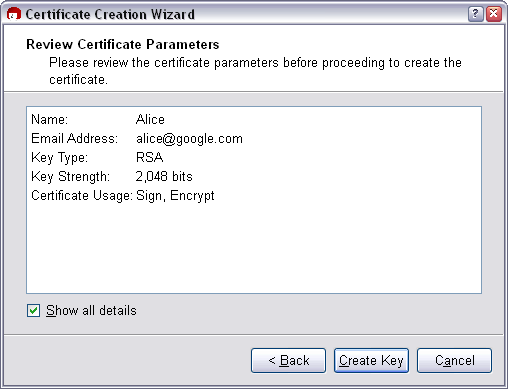

Вернемся в Kleopatra. Настройки оставляем без изменений и переходим к следующему окну, где можно окончательно убедиться в верности введенных данных:

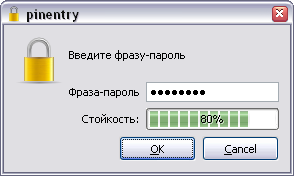

После этого будет предложено ввести пароль для шифрования закрытого ключа, чтобы он не хранился в явном виде.

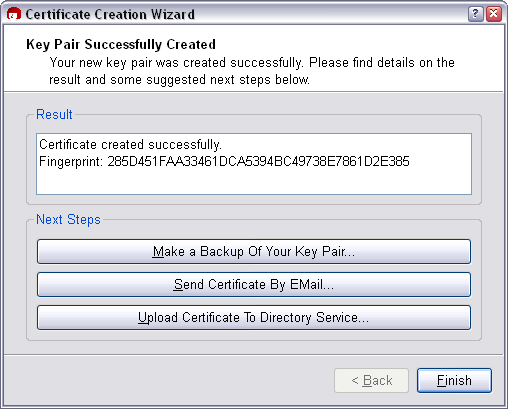

Придумываем надежный пароль, затем его подтверждаем. Все, ключ создан.

Здесь можно сохранить резервную копию ключей в файл. При этом будет создан бинарный файл с расширением pgp, например, alice.pgp.

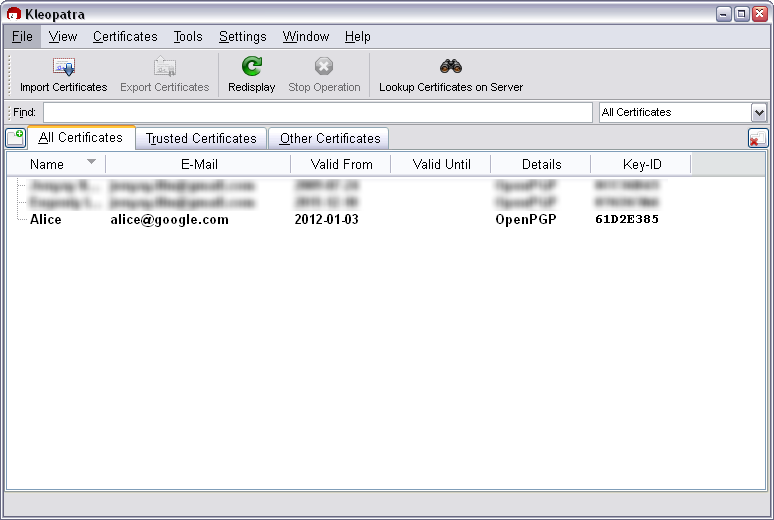

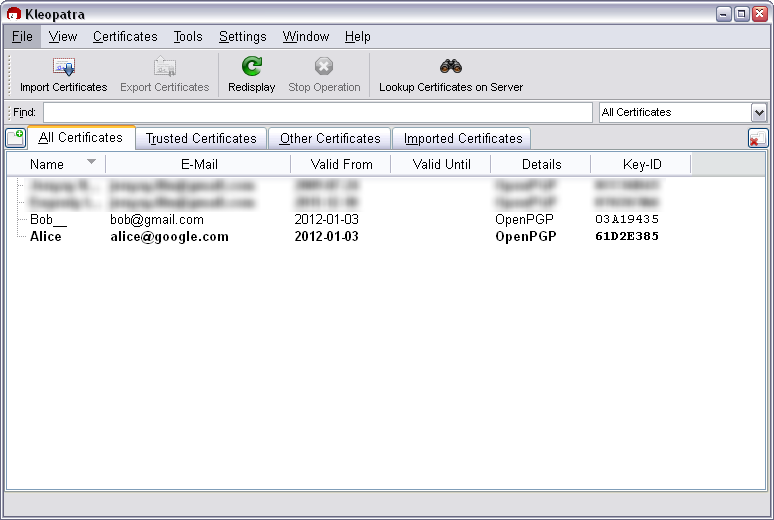

На следующем скриншоте показано окно Kleopatra, где появился ключ Алисы (Alice):

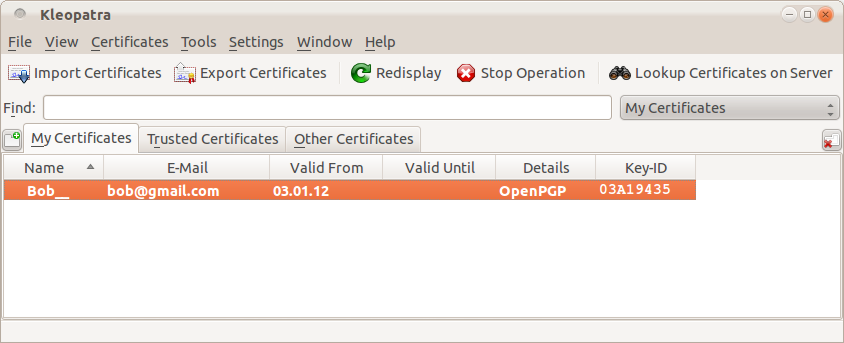

Будем считать, что то же самое проделал и Боб:

Для генерации ключа Боба, к его имени пришлось добавить несколько символов подчеркивания, потому что программа не хотела создавать ключ для имени длиной три символа.

Обмен ключами

Алиса и Боб имеют по паре ключей. Теперь им надо обменяться открытыми ключами, но как их достать из программы? На самом деле очень просто. Выбираем нужный сертификат из списка и выбираем пункт меню File -> Export Sertificates. Программа предложит сохранить файл с расширением asc. Сохраняем его. Это текстовый файл, который будет выглядеть примерно так:

——BEGIN PGP PUBLIC KEY BLOCK——

Version: GnuPG v2.0.17 (MingW32)mQENBE8CuKABCADXpNmSlhNvWqOwWouF1BS98SB5YeO16C2vVLoR1FokkDrG5j6U

hjGZ2V0ojPzKGugdvGz0LvU0zJpFfUk5t4zoVo4Hb3D6WAGR+vhrTRV7P/QJe396

G0JEW9RlLxfrilUdZ6sJ599+pocHPVUAKEPTIxDdU7ZRMPmszwluPWfXdgxfwxQ2

IOxIe2vdN2HAlOBG9Ce1HR6tf0amkgUlNzU+JdXSLIhKpy4zWLo2giyonw4TBuAP

/nVhXJbTXWOyZaQw+fbHlFy2LiPCRFqUaksNOqwMdXs+LjhYxhHOojSMuFw3U1xL

kp+mfB531CJFxZxFDKXz2EDN7lDB1HvdHQnfABEBAAG0GEFsaWNlIDxhbGljZUBn

b29nbGUuY29tPokBOAQTAQIAIgUCTwK4oAIbDwYLCQgHAwIGFQgCCQoLBBYCAwEC

HgECF4AACgkQSXOOeGHS44XplAgAngT686Et08ADejMua2AgdIoSznKEbBT1cD3t

Hagr7B+bJw6pl1aFwP+5hXivqIOrJv4ASUuJ+LfMxP9tR2aNNH5vrjqWTacQabQg

JAAC3L4PFyQDaYBbb98CWfqJMxPUAehIPdmmy5dfoNI3CHwuPM9GMiZlvbHdxI4n

OuvvG5/vzYLpDi5gjFdRQs6vg9iT1JoLHDXFKGCOxOTsUrhcZWXgo++T0j0PIemi

dE695QhV79vqxpSufKDtzSsoT7UfPTCtDmBmia1sSbcgS56XM1+Ijw90PyFJ0rG7

vmIAuQ5cHJ/p40APHOpR4STGl+NLymMnivzcutsYyhNaoboUtA==

=ctUV——END PGP PUBLIC KEY BLOCK——

Теперь Алиса должна переслать свой файл asc Бобу, а Боб, соответственно, свой файл Алисе. Или можно просто послать текст ключа, добавив его в текст электронной почты, при этом сохранив шапку ——BEGIN PGP PUBLIC KEY BLOCK—— и подвал ——END PGP PUBLIC KEY BLOCK——

Теперь Алиса должна добавить открытый ключ Боба в список сертификатов. Этот процесс тоже очень простой. В программе Kleopatra Алиса выбирает пункт меню File -> Import Sertificates… и выбирает файл asc, который ей послал Боб. После этого будет выведено сообщение о том, что ключ импортировался:

Теперь в списке сертификатов Алисы появился открытый ключ Боба:

Можно на него дважды щелкнуть и посмотреть информацию:

Если бы Боб послал Алисе свой ключ не в виде файла, а в виде текста, то Алиса должна была бы скопировать его в буфер обмена (вместе с шапкой и подвалом), а затем нажать правую кнопку мыши на значок Kleopatra в трее и выбрать пункт меню Clipboard -> Sertificate Import, ключ точно так же был бы импортирован.

Шифрование

А теперь самое интересное. Алиса хочет отправить Бобу зашифрованное сообщение. Для этого она должна проделать следующие операции. Есть два варианта отправить секретное сообщение: зашифровать файл или зашифровать содержимое буфера обмена. Начнем с шифрования файлов, это более безопасный способ.

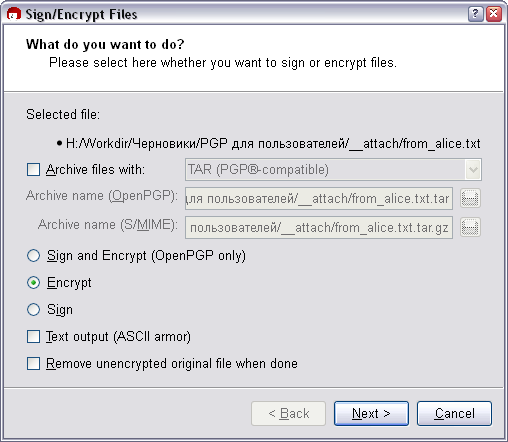

Итак, Алиса создает файл с сообщением Бобу (например, from_alice.txt). Затем в Kleopatra выбирает пункт меню File -> Sign/Encrypt Files… и выбирает файл с сообщением, после чего откроется следующее окно:

Здесь можно выбрать, что нужно сделать с файлом: зашифровать (Encrypt, выбрано по умолчанию), подписать файл (Sign), или сделать и то, и другое (Sign and Encrypt). Если установить галку Text output (ASCII armor), то в результате шифрования будет создан не бинарный файл, а текстовый, содержимое из которого можно вставить, например, в текст письма. Если установить галку Remove unencrypted original file when done, то после шифрования исходный файл будет удален.

Только для шифрования нужно выбрать пункт Encrypt, а ставить галку Text output (ASCII armor) или нет — дело вкуса.

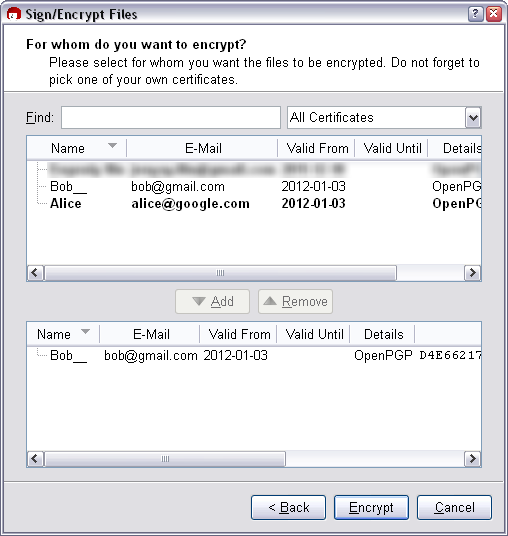

Затем нам нужно выбрать сертификаты тех, для кого предназначено сообщение. Как я уже говорил, в программе есть возможность шифровать таким образом, чтобы расшифровать сообщение могли несколько человек. Но в данном случае Алисе это не надо, она посылает сообщение только Бобу, поэтому только его сертификат и добавляет в нижний список.

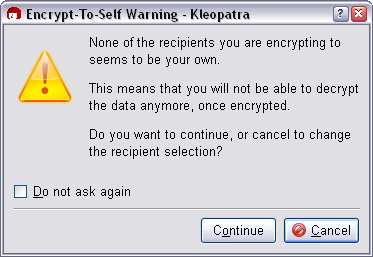

Нажимаем кнопку Encrypt, после чего программа может сообщить о том, что Алиса собирается зашифровать сообщение таким образом, что сама она его расшифровать уже не сможет.

Будем считать, что Алиса у нас еще в здравой памяти и расшифровывать свое сообщение ей не понадобится, поэтому нажимаем Continue.

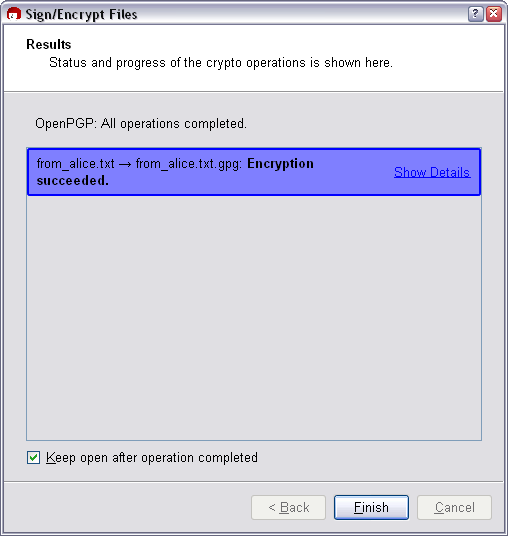

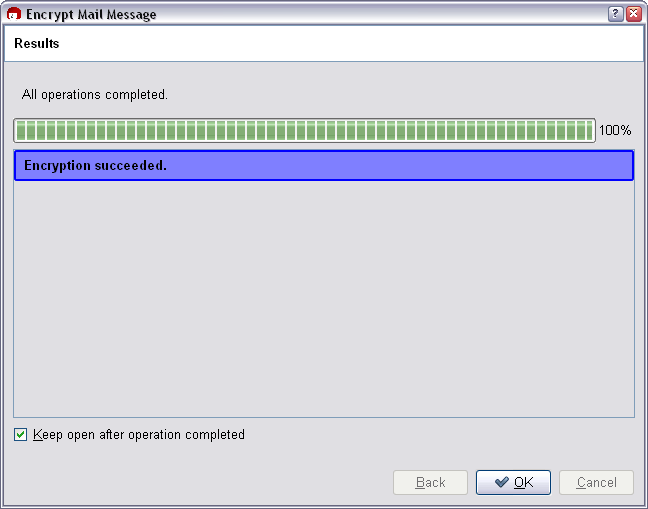

После этого происходит шифрование, о его успешности говорит следующее окно:

Теперь рядом с файлом from_alice.txt создан файл from_alice.txt.gpg, если до этого не была установлена галка Text output (ASCII armor), или файл from_alice.txt.asc, если эта галка установлена была.

Файл asc напоминает файл с открытым ключом:

——BEGIN PGP MESSAGE——

Version: GnuPG v2.0.17 (MingW32)hQEMA8eYR6ADoZQ1AQf+OOyS4w/ri3aEFF1RbK5ph8ho8ZbE8JGyUuXSPt+jR6Py

oJvxsaZSfYjKf1vCjNFyn+TmHO0GxsHdFnPNfcegDk6LD4dNQok/M1pqacku2Ijb

YZREYIO5Oa1whfATYE+Qs3Rx9fIsPrLn/1JhEv0IFAUJU+P2+YoKZFp3KzAk28lb

CzqqLhS3eSKp/pL06X4ZFcGsaivWn8DsQDcpFzBN8XCyYuHqKUh9GhmIIiBf0NcY

oNmlo7rNiHhPVUJLVONbx6YpZazQ/cR0nXn0IKGltYS3Y5BC6ugUaRSa70huGxVd

160BvAr3Qtdzx5z34Ec/clJ/IfwBWKEPifN0h8KledKCATpJnvifTtZTHM//dsKT

GG3zQLLK4HQJ/tBUiTeLYpcdrSqv6RfQCyaxTJMQUUgCZ7yZ6FqfZG0dLhbhICEY

sCdrmS2aIhY0YQn3fZnqmdM2N0F/O4VCqOvKrtz16RHjB2WxXSTtJlJwnOgI9tzD

tVTjDCuuK0inWMuyn+SSvurC3Q==

=XNqU——END PGP MESSAGE——

Это и есть зашифрованное сообщение Алисы. Теперь она может переслать файл from_alice.txt.gpg или from_alice.txt.asc Бобу, а может вставить полученное сообщение в текст письма.

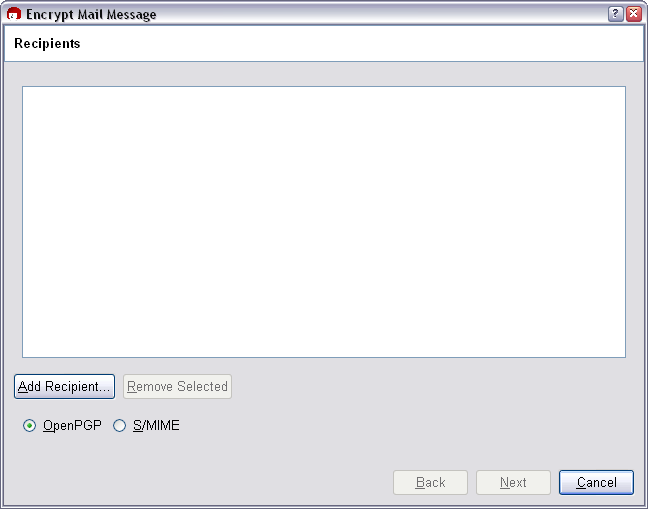

Кроме того, в программе Kleopatra есть возможность шифровать содержимое буфера обмена, для этого Алиса где-нибудь набирает текст, копирует его в буфер обмена и нажимает правую кнопку мыши на иконке в трее. В выпадающем меню выбирает пункт Clipboard -> Encrypt. Откроется окно

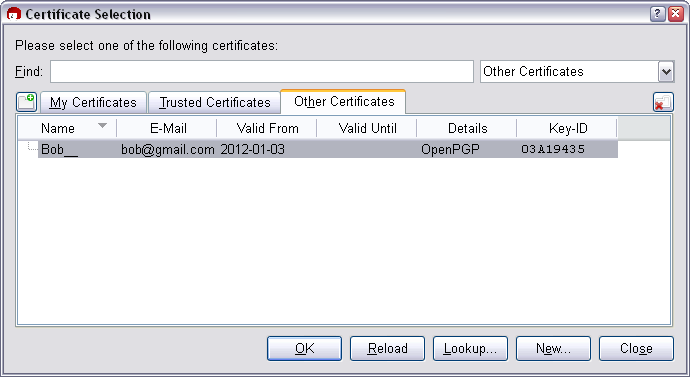

Нажимает кнопку Add Recipient… (добавить получателя), идет на вкладку Other Sertificates и выбирает сертификат Боба.

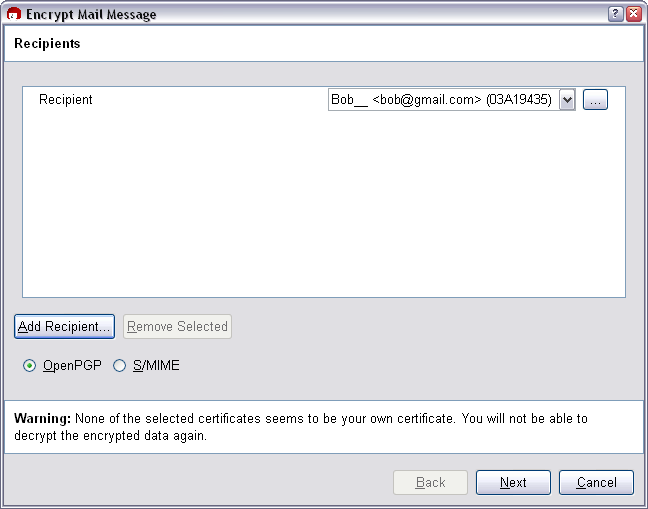

Внизу появляется предупреждение, что так как Алиса не выбрала свой сертификат, то сама она уже не сможет расшифровать свое сообщение.

Но ей это и не надо, она нажимает кнопку Next, после этого происходит шифрование, а затем откроется следующее окно, которое сообщает о том, что шифрование успешно завершено.

В буфере обмена теперь будет содержаться зашифрованный текст, который можно отправить по почте

——BEGIN PGP MESSAGE——

Version: GnuPG v2.0.17 (MingW32)hQEMA8eYR6ADoZQ1AQf+IEMRfO49t6MvExiyeEtN8Gr7jhYCfzAItDvCbqQuanuy

6SoSq2FR4mSytuOKWLyXvRys+pNDpZONbXzbGVTtJbTQbj8wuBSAh4nSKFpyWeTy

4CHO5zkmztYJ10aH84njEDuXjqdlKChsaoJwQnK1yQtQ+8TMBjRHvfMvEwHTRglz

Lgesd5tvXK0hn2jpO1ujZeqOurh3RExkFw0Mb8D6ZaR3bmo5QtFLrYxdYEA+Itmd

SSKoQqmsIhY2vR8uSFk6Jeo7BpglT/g+82J95qTfdN8RyC/5yZa21AkGe46gw+Io

cDSIItsKgcVqhHlUCf2p17OWbjMDHOCAaaCJQcw7mdKAAXbJIt8dF2UzOsUOmUCT

FQ/kjovcTcG98fwzZqlVfewWYNOpFVE9RaOIhuL/Q4+BcF6xXEgIBj2RxxdMLMB0

O7Pjize5B+YaDeu69795xhzNLP2vnBLDyZcMT7jAzhhWlLWWTuaWZeYT+mnnMD/8

DN6gBhFyfweJxP/1x48jY6o=

=GR54——END PGP MESSAGE——

Несмотря на то, что шифрование буфера обмена кажется более удобным, это потенциальная дыра, потому что буфер обмена легко отслеживается с помощью троянов или даже с помощью Punto Switcher.

Расшифровка

Боб получил письмо от Алисы с шифровкой. Рассмотрим шаги, которые он должен сделать, чтобы ее расшифровать. Для расшифровки сообщений Бобу не нужен никакой ключ, кроме собственного закрытого ключа.

Если Алиса послала сообщение в виде прикрепленного файла gpg или asc, то Боб запускает Kleopatra, выбирает пункт меню File -> Decrypt/Verify Files… и выбирает полученный от Алисы файл. Если все происходит удачно, то появится сообщение об успешной расшифровке:

А рядом с файлом from_alice.txt.gpg или from_alice.txt.asc будет создан файл from_alice.txt, который содержит исходный текст, который написала Алиса.

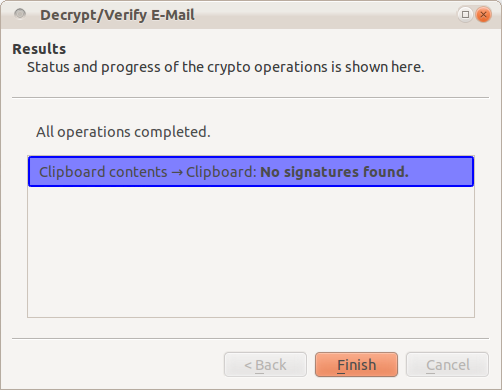

Если же Алиса послала Бобу сообщение в виде текста письма, то Боб копирует его в буфер обмена, затем нажимает правую кнопку мыши на иконке Kleopatra в трее и в выпадающем меню выбирает Clipboard -> Decrypt/Verify. Если расшифровка проходит удачно, то после этого в буфере обмена будет храниться расшифрованное сообщение.

Таким образом можно обмениваться зашифрованными письмами и тешить себя надеждой, что ваши послания не будут никем прочитаны, кроме получателя. Разумеется, в реальности все сложнее, и 100%-ой гарантии того, что вас не читают никто не даст.

В этом посте был рассмотрен случай, когда шифрование файлов для передачи их по почте происходит вручную, ко многим почтовикам и программам мгновенного обмена сообщений существуют плагины, которые облегчают шифрование/расшифровку сообщений, делая это на лету, прозрачно для пользователя, но это отдельная тема, которой в будущем можно будет посвятить пост, если она (тема) кому-нибудь будет интересна.

PS. Вы можете подписаться на новости сайта через RSS, Группу Вконтакте или Канал в Telegram.

(Количество голосов: 87, средняя оценка: 4,93)

(Количество голосов: 87, средняя оценка: 4,93)

Интересная программа, спасибо. Необходимость в секретной переписке возникает редко, но мало ли, пригодится всё равно.

4 января 2012, 11:29 дп> Обычно, когда начинают писать про криптографию, уходят в теоретические дебри математики,

Мы же начнём упоротой санта-барбарой. Еле продрался. Нужен ли вообще этот лингво-исторический экскурс?

4 января 2012, 12:06 пп> Нужен ли вообще этот лингво-исторический экскурс?

Я сторонник того, чтобы показывать «исторические корни».

4 января 2012, 4:09 ппШифрование файлов в Linux | Блог Дениса Сепетова:

[…] Естественно, у утилиты gpg есть и куча полезных параметров, позволяющих самому выбрать алгоритм, но для простейшего случая хватит и это. Более подробно можно почитать в отличной статье типа этой. […]

22 января 2012, 1:45 ппСпасибо.Все просто и понятно. Полдня искал описание Клеопатры, пока не нашел это.Интересно было бы прочитать про автоматизацию процесса в Outlook.

19 января 2013, 11:28 ппого, какая стена текста. Не думал, что если расписывать то, что я делаю парой кнопок на автомате, пошагово выглядит так )))

Кстати, я тоже юзаю пгп стандарт, только использую другую программку — cybersafe. Больше из за того, что в ней совмещены и PGP и ГОСТ в одном флаконе. А то использовать для одного дела кучу программ как то не очень ) И скайп шифрую тоже ей.

Про Outlook и установку сертификатов пошаговую инструкцию найдешь тут. (пробелы убрать)Я сам в свое время пол сети перелопатил, чтобы ее найти.

15 июля 2013, 12:42 ппСпасибо.

30 августа 2013, 12:17 дпКак раз искал подобную статью.

Получил то что искал.

Благодарю за информацию, за эту статью. Особенно в первой части, где объясняется что к чему, зачем какие ключи… Быстро разобрался. Будем юзать! Спасибо!

15 января 2014, 3:10 ппА между тем надо просто пользоваться, а вот юз — это боковое скольжение колеса.

21 февраля 2014, 5:47 ппОтличная статья, все ясно и понятно. И про ТОР тоже вовремя. На одном из onion ресурсов со мной согласились общаться только через pgp, причем ключ 4096 бит. Шифруются 🙂

3 марта 2014, 3:38 дпСпасибо.

Но тут показано что вы создали только закрытый ключ

26 октября 2014, 7:30 ппА если есть зашифрованый файл, и сертификат которым он был зашифрован, но пароль забыл. Можно файл расшифровать?

9 декабря 2014, 9:20 дпХочется верить, что нет 🙂

9 декабря 2014, 11:51 дпoutlook privacy plugin поможет автоматизировать процесс шифрования для outlook 2007/2010

25 декабря 2014, 10:46 дпКласс проще пареной репы, УРААА!

4 февраля 2015, 7:01 ппБлагодарю, есть что почитать.

10 августа 2015, 12:04 ппНадеюсь наконец-то разобраться!

С уважением, Р.

🙂

Спасибо!

28 августа 2016, 10:28 дпочень полезная статья,

я думаю ближайшее будущее это web of trust с ключами openpgp,

надо изучать

а как файл аск сохранять созхджавть если у тебя только копипаст ключа?

24 декабря 2016, 1:44 ппДоброго времени суток!!! нужна подсказка . Данная программа была скачана мной на рабочий-ноутбук , после ноутбук этот отобрали, и выдали другую машину (комп). Как мне поступить ? я скачаю данную программу на новый комп , а как мне ключи и все остальное возобновить с предыдущего ноутбука ?

21 апреля 2017, 1:54 ппПоищите папку с именем .gnupg в папке профиля пользователя.

21 апреля 2017, 10:51 ппХорошее описание. Как работать с ГОСТ-криптографией можно найти ниже.

Сказание о Клеопатре и о российской криптографии —

https://habr.com/post/316736/

14 июля 2018, 11:14 пп